IT-Sicherheitsberatung

CyberDefense

KRITIS-Betreiber & SIEM

KRITIS-Betreiber müssen künftig IT-Sicherheitsvorfälle und Cyberangriffe in ihren KRITIS-Anlagen erkennen. Der Einsatz eines SIEM ist mit dem IT-Sicherheitsgesetz 2.0 ab Mai 2023 explizit verpflichtend und muss nachgewiesen werden.

Dazu sind technische und vor allem organisatorische Maßnahmen erforderlich!

Mehr dazu lesen hier im Blog-Beitrag: KRITIS-Betreiber & SIEM…

IT-Sicherheitsgesetz 1.0

Mit dem seit Juli 2015 gültigen IT-Sicherheitsgesetz 1.0 leistet die Bundesregierung einen Beitrag dazu, die IT-Systeme und digitalen Infrastrukturen Deutschlands zu den sichersten weltweit zu machen.

Insbesondere im Bereich der Kritischen Infrastrukturen (KRITIS) - wie etwa Strom- und Wasserversorgung, Finanzen oder Ernährung - hätte ein Ausfall oder eine Beeinträchtigung der Versorgungsdienstleistungen dramatische Folgen.

Mindestanforderung

Die Mindestanforderung seit dem 31.1.2018 ist der Betrieb eines ISMS und eine ISO27001 Zertifizierung unter Berücksichtigung des Leitfadens aus ISO27019 (ISMS für Steuerungssysteme der Energieversorgung) auf Grundlage der Maßnahmen aus dem ISO27002 Maßnahmenkatalog.

IT-Sicherheitsgesetz 2.0

Das Zweite Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme ist durch die Unterzeichnung des Bundespräsidenten und der Veröffentlichung im Bundesgesetzblatt (IT-Sicherheitsgesetz 2.0) in Kraft getreten.

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) bekommt damit neue Kompetenzen - beispielsweise wird seine Arbeit als Cyber-Sicherheitsbehörde des Bundes dadurch deutlich gestärkt.

Folgende Neuerungen im Überblick:

- Die "Entsorgung von Siedlungsabfällen" wurde in die Liste der kritischen Sektoren aufgenommen

- Neu ist die Übertragung von Verbraucherschutz-Aufgaben an das BSI

- Zukünftig soll mit einem "IT-Sicherheitskennzeichen" die IT-Sicherheit von Produkten sichtbar gemacht werden

- Ebenfalls neu ist, dass das BSI für diese KRITIS-Kernkomponenten zukünftig explizit Mindeststandards definiert

Neu ist auch:

- die Definition sogenannter "Infrastrukturen im besonderen öffentlichen Interesse". Dazu zählen Rüstungshersteller oder Unternehmen mit besonders großer volkswirtschaftlicher Bedeutung

- Das BSI erhält verstärkte Kompetenzen bei der Erkennung von Sicherheitslücken und der Abwehr von Cyber-Angriffen

- Ein SIEM wird explizit verpflichtend. Das BSI macht sogar künftig konkrete Vorgaben zur Ausgestaltung solcher Systeme

- Unter anderem wird die Pflicht zur Aufbewahrung von anonymisierten Protokolldaten erhöht - von drei auf 18 Monate

SIEM Auswahlverfahren

Wir verknüpfen Ihre Anforderungen mit unseren Stärken aus jahrzehntelanger Praxiserfahrung im SIEM Umfeld (SOC Aufbau, SOC Schulungen, SIEM Auswahlverfahren, SIEM POCs, SIEM Health-Checks) und praxisrelevanten SIEM-Use-Cases.

Minimieren Sie die „toten Winkel“ Ihrer IT-Sicherheit

Typischerweise sind in einem mittelständischen Unternehmen 20 diverse Security Produkte im Einsatz. Jedes für sich im einzelnen betrachtet, verzehrt einiges an Ressourcen in Ihrem Security Operation Center (SOC).

Ein zentrales Security Monitoring liefert einen greifbaren Wert für Ihr Security Team durch automatisierte Tätigkeiten. Dieser Zeitgewinn verbessert die Vorfalls-Erkennung und verstärkt die Produktivität, die Vorfälle zu lösen.

Im Mittelpunkt unserer IT-Sicherheitsberatung steht ein solches zentrales Security Information & Event Monitoring (SIEM) sowie Security Intelligence.

Mehr als 100 MSK-Kriterien!

In unseren Projekten haben wir mehr als 100 Kriterien bei der Auswahl eines SIEM Tools zusammengetragen und ein neutrales Bewertungssystem entwickelt! Jeder Kunde ermittelt damit seine individuelle Gewichtung. Gerade die Anwendungsfälle (Use Cases) sind mannigfaltig und keinesfalls so ähnlich wie es der Anbieter Ihnen Glauben machen will! Ein optimaler Hack nutzt Insiderwissen. Diese Kontextinfos sind „out of the box“ nicht Bestandteil der Standard Lösung.

Gemeldete Security Incidents stecken daher oft voller Fehlalarme und lenken eher vom Problem ab als die proaktive Sicherheitsanalyse zu unterstützen. Dies erfordert intelligente und anpassungsfähige Lösungen.

- Woran aber kann ich die erkennen?

- Was ist für mich wirklich wichtig?

- Welche Funktionen sind kritisch und was ist nur nice to have?

Mit uns lernen Sie Ihre eigenen Kriterien anzulegen und zu priorisieren. Test macht schlau!

ISMS als Lösung

Ein ISMS trägt entscheidend dazu bei, die zunehmende Komplexität der Themen innerhalb der IT Infrastruktur zu reduzieren. Auf der anderen Seite wird das Thema IT Sicherheit und Informationssicherheit dadurch automatisch bedient und liefert die notwendige Transparenz und Vorteile:

- Systematische und strukturierte Herangehensweise an das Thema Informationssicherheit

- Identifizieren der Riskikobereiche und ableiten passender Maßnahmen

- Kontinuierliches arbeiten an der Optimierung der Informationssicherheit

Der Aufwand ein Managementsystem für Informationssicherheit einzuführen lohnt sich und ist eine sinnvolle und nachhaltige Investition. Es schafft vertrauen auf Seiten von Geschäftspartnern und Kunden. Auch die Zusammenarbeit innerhalb der Abteilungen und den geschäftskritischen Schnittstellen werden dadurch verbessert.

Mittelfristig werden durch ein ISMS auch Kosten eingespart und das unternehmensinterne Gefährdungspotential gesenkt. Die Mitarbeiter werden sensibilisiert und arbeiten aktiv am Sicherheitsprozess mit.

Wir begleiten Sie aktiv mit unserer Erfahrung und unseren Experten ein ISMS als Lösung erfolgreich einzuführen.

ISMS Aufbau und Optimierung

Die ISO 27001 definiert die Anforderungen zur Impelementierung, Umsetzung, Überwachung sowie die Verbesserung des ISMS (Informations Sicherheits Management System)

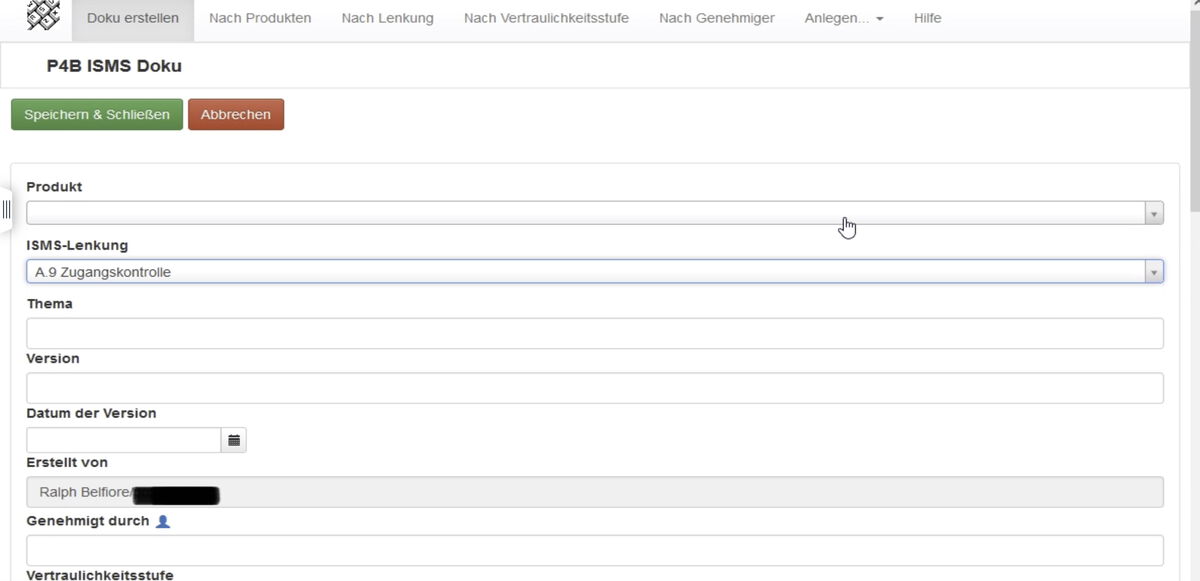

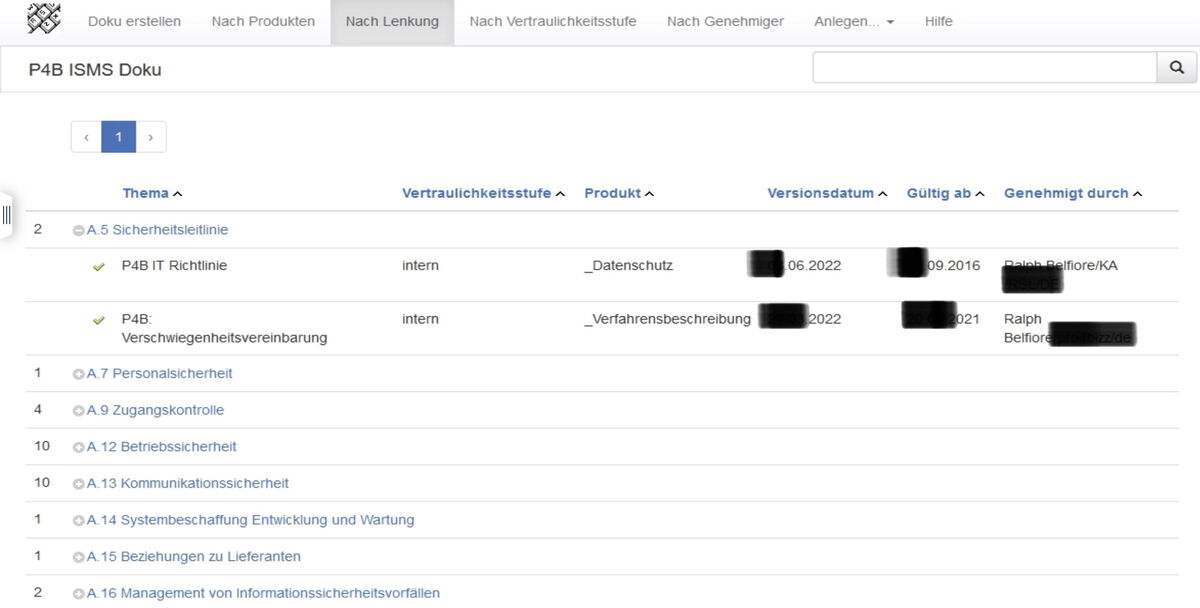

Wir begleiten und unterstützen in den Vorbereitungen, Ihr ISMS zu optimieren, damit Sie optimal für eine SIEM Security Strategie vorbereitet sind. Über unsere praxiserprobte ISMS Doku Datenbank werden alle technischen und organisatorischen Maßnahmen ausführlich dokumentiert und dem Annex A der nativen ISO 27001 zugeordnet.

Aktuell begleiten wir mit unserer ISMS Doku Anwendung, Coaching und Workshops die SIEM Security Strategie von EVUs. Unsere Methode und das postive Ergebnis des internen Audits wurden besonders hervorgehoben und an die Geschäftsleitung weitergeleitet.